2022年度 三菱電機ソフトウエア技術レポート

ECU製造ライン向けセキュリティシステム

1. まえがき

近年、自動車がオープンなネットワーク(インターネット)に接続される機会が増加している。

それに伴い、サイバー攻撃に対する脅威や、具体的な被害も増加しており、サイバーセキュリティ法規に代表されるサイバーセキュリティ対策は、自動車関連ビジネスを進めていく上で重要な条件となっている。

サイバーセキュリティ対策については、自動車に搭載される電子制御ユニット(Electronic Control Unit:以下、ECU)に限らず、ECUが持つ機密データを取り扱う製造ラインについても高い水準でのセキュリティ対策が要求されている。

このような背景のもと、三菱電機(株)は、サイバーセキュリティ対策が必要な製造ライン内のデータ管理システムを立ち上げることとなり、当社がシステム開発を担当した。

本稿では、セキュリティリスク分析と対策の検討方法など、セキュリティ要求の厳しい製造ラインに適用するシステムの開発手法について紹介する。

2. システム概要

2.1 現行システムの構成

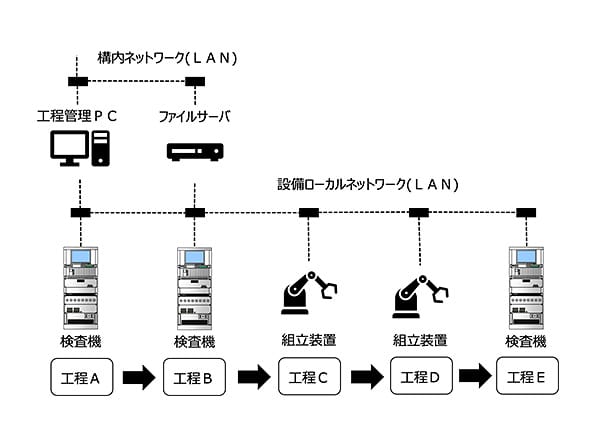

図 1. システム構成

セキュリティ対策前の製造ラインは、図1のように工程管理PC、ファイルサーバ、検査機、組立装置で構成されている。各装置は、設備ローカルネットワークに接続しており、工程管理PCとファイルサーバについては、構内ネットワークにも接続している。

2.2 現行システムの特徴

本製造ラインにおいて製品は工程Aから順番に流れていき、検査や組立が行われる。工程飛び防止等の工程内の流動管理については、工程管理PCで制御しており、トレーサビリティデータはファイルサーバに保存している。

各検査機は製品の検査に必要な情報を設備ローカルネットワーク経由でファイルサーバから取得し検査を実行している。各検査機がファイルサーバから取得する検査用のデータには、製品の動作に影響を与える機密データも含まれている。

3. 開発内容

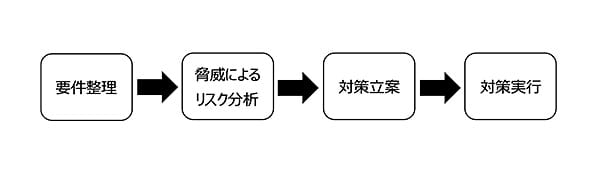

図 2. 開発プロセス

システム開発を進めるにあたり、経済産業省が策定を進めている「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン(案)」を参考に、図2の開発プロセスで進めることとした。

3.1 セキュリティ要件

3.1.1 開発目的

各検査機が製品を検査する際に使用する機密データを、サイバー攻撃から守り、流出を防ぐことが客先からの要求仕様である。

この開発は三菱電機(株)情報技術総合研究所情報ネットワークシステム技術部 トラステッドシステム技術G(以下、NトラストG)による脆弱性分析のクリアと、カーメーカーによるセキュリティ監査のクリアが要求されている。また、各検査機の検査時間への影響を極力抑えたセキュリティ対策仕様であること、短納期で開発可能なシステムであることが要求されている。

3.2 セキュリティ脅威によるリスク分析

3.2.1 リスク分析

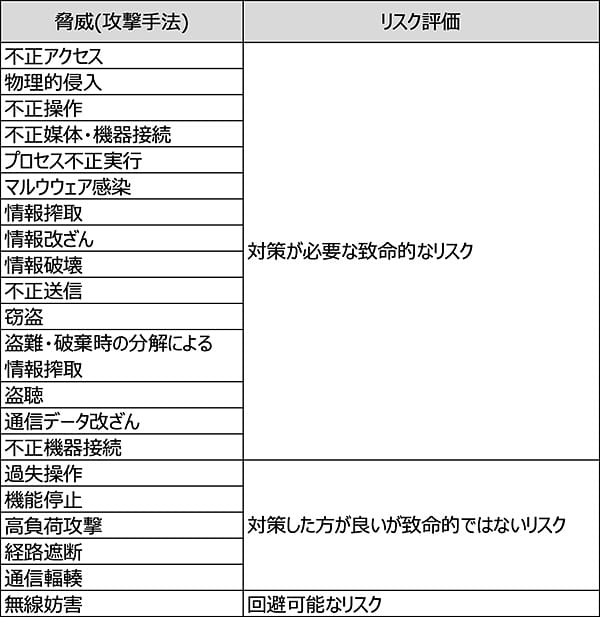

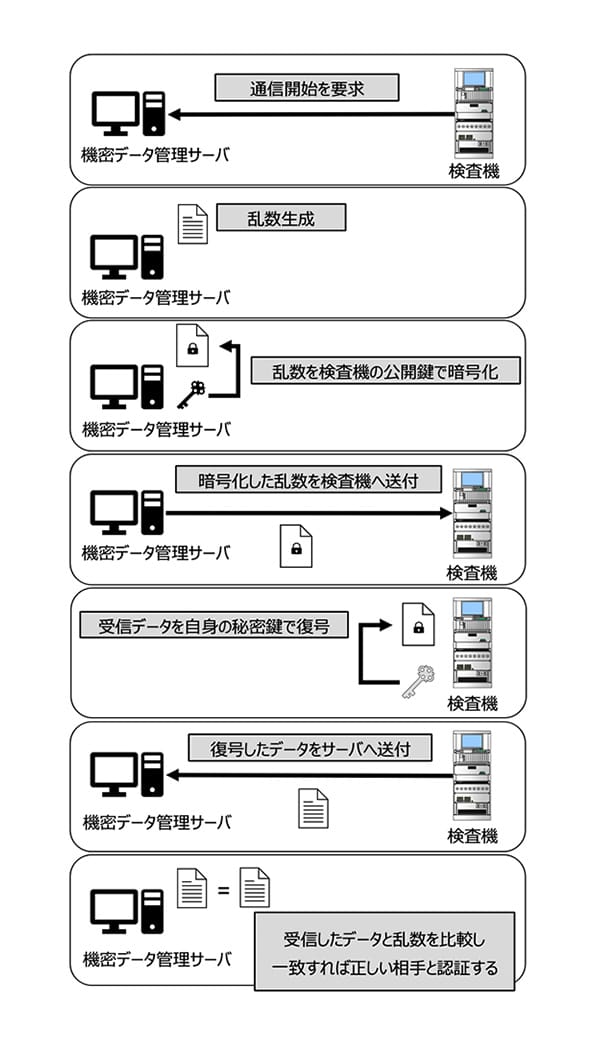

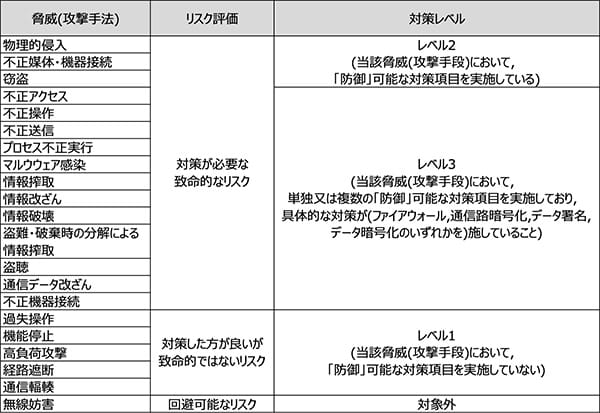

表 1. 脅威とリスク評価

現行システムがどのような脅威にさらされる可能性があるか分析するため、独立行政法人情報処理推進機構(IPA: Information technology Promotion Agency、Japan)が公開している「資産ベースのリスク分析シート」を用いて、セキュリティリスク分析を実施した。

分析の結果、表1に示す脅威があることが分かった。さらに各脅威に対し、リスクの評価を実施した。

開発期間及び予算が限られていることから、主目的である製品を検査する際に使用する機密データ流出の可能性がある“対策が必要な致命的なリスク”の軽減を目標として対策を実施した。

3.2.2 想定される脅威

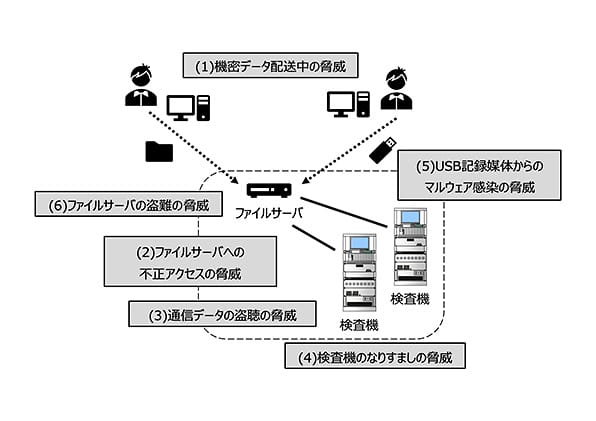

図 3. 想定される脅威

図3に示すとおり、リスク分析から現行システムにおいて、機密データの流出につながる具体的な脅威についてまとめた。

- (1)機密データ配送中の脅威

製造ライン内に設置しているファイルサーバへ機密データを保存する方法として、構内ネットワークを経由して配送する方式と、USB記憶媒体を用いて人が配送する方式が存在している。どちらの方式に対しても、機密データが流出することが考えられる。 - (2)ファイルサーバへの不正アクセスの脅威

ファイルサーバの直接操作、構内ネットワークや設備ローカルネットワークからの遠隔操作により、悪意のある第三者が機密データを盗んだり、改ざんしたりすることが考えられる。 - (3)通信データの盗聴の脅威

ファイルサーバと、検査機間の設備ローカルネットワークを盗聴されることにより、機密データが持ち去られることが考えられる。 - (4)検査機のなりすましの脅威

検査機はファイルサーバと通信して、機密データのやりとりを行う。この際のリスクとして、悪意のある第三者が検査機になりすまし、ファイルサーバにアクセスすることにより、機密データが持ち去られることが考えられる。 - (5)USB記憶媒体からのマルウェア感染の脅威

ウイルスに汚染されたUSB記憶媒体を接続することにより、マルウェア感染による機密データ流出や、ランサムウェア感染によるデータ暗号化の被害が考えられる。 - (6)ファイルサーバの盗難の脅威

ファイルサーバは、製造ライン内に設置しているため、本体ごと悪意のある第三者に盗難されることが考えられる。

3.3 セキュリティ対策

3.3.1 脅威への対策

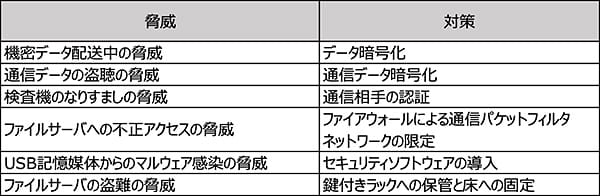

表 2. 脅威への対策

想定される脅威から、表2に示す対策を立案した。

図 4. 対策イメージ

図 5. 機密データ配送時の例

コンセプトとしては、機密データを機密データ管理サーバで一元管理することにより、不特定多数の作業者が立ち入る環境にありセキュリティの担保が困難な製造ラインからは極力分離する思想とした。図4に対策イメージを示す。

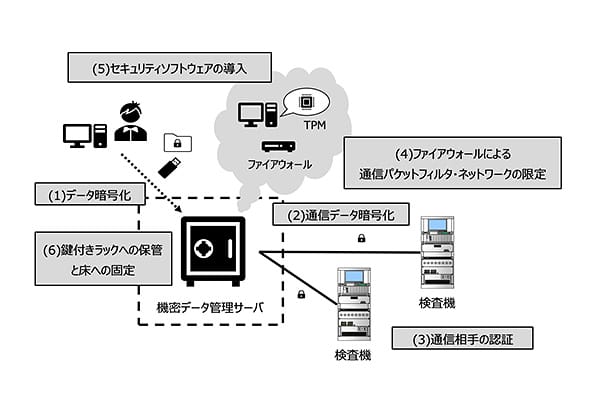

- (1)データ暗号化

“機密データ配送中の脅威”への対策として、機密データを暗号化することとした。暗号化することで、機密データが平文のまま配送されるのを防ぎ、記憶媒体の紛失や盗聴への対策となる。

暗号化については、複数の方式が存在するが、鍵の管理をしやすく、一般的に広く利用されている技術である公開鍵暗号方式を採用することにした。

機密データ配送時の例を図5に示す。公開鍵暗号方式では、公開鍵と秘密鍵の2種類の鍵を使用する。

二つの鍵は受信者(機密データ管理サーバ)がペアで発行し、公開鍵のみを送信者(機密データ管理者)に配布する。

公開鍵は対象のデータを暗号化するためだけの鍵であり、公開鍵を使用しても暗号化されたデータを復号することは出来ず、復号には必ず秘密鍵を必要とする。そのため、公開鍵や暗号化されたデータ単品が流出しても漏洩リスクは低く、秘密鍵の秘匿に注力すれば良く、管理がしやすい特徴がある。

公開鍵暗号方式では、秘密鍵をいかに守るか、暗号化に使用する暗号アルゴリズムの選定が重要となる。- (a)秘密鍵の秘匿場所

秘密鍵の秘匿場所として、TPM(Trusted Platform Module)を使用することとした。

TPMとは、コンピュータのマザーボードに直付けされたセキュリティに関する各種機能を備えた半導体部品である。データの暗号化、復号、鍵のペア(公開鍵と秘密鍵)生成、ハッシュ値の計算、乱数の生成、デジタル署名の生成・検証などの機能を有している。

TPMは外部から内部データを解析することが困難な構造になっており(耐タンパ性に優れる)、鍵を取り出されるリスクを低減できる。また、鍵のペア生成機能を使用することにより、自動的に秘密鍵と公開鍵が生成され、秘密鍵についてはTPM内部のセキュアな領域に保存される。この秘密鍵はTPM内部でのみ使用され、外部に取り出すことはできないため、漏洩を防止できる。 - (b)暗号アルゴリズムの選定

公開鍵暗号方式には選択できる暗号アルゴリズムの種類が複数ある。誤って暗号強度の低い暗号アルゴリズムを選択すると暗号が解かれてしまう危険がある。

そこで「暗号強度要件(アルゴリズム及び鍵長選択)に関する設定基準」を使用して、「電子政府推奨暗号リスト(CRYPTREC暗号リスト)」からセキュリティ強度が高い組合せとなる暗号化アルゴリズムと鍵長を選定した。

- (a)秘密鍵の秘匿場所

(a)(b)により、複製が容易なデジタルデータに過ぎない機密データが、持ち出されるリスクを極限まで抑えることが可能となる。

- (2)通信データ暗号化

機密データ管理サーバと検査機間の“通信データ盗聴の脅威”への対策として、通信データそのものを公開鍵暗号方式で暗号化することにより、窃取・盗聴による機密データの流出を防ぐ対策とした。

図 6. 検査機認証の仕組み

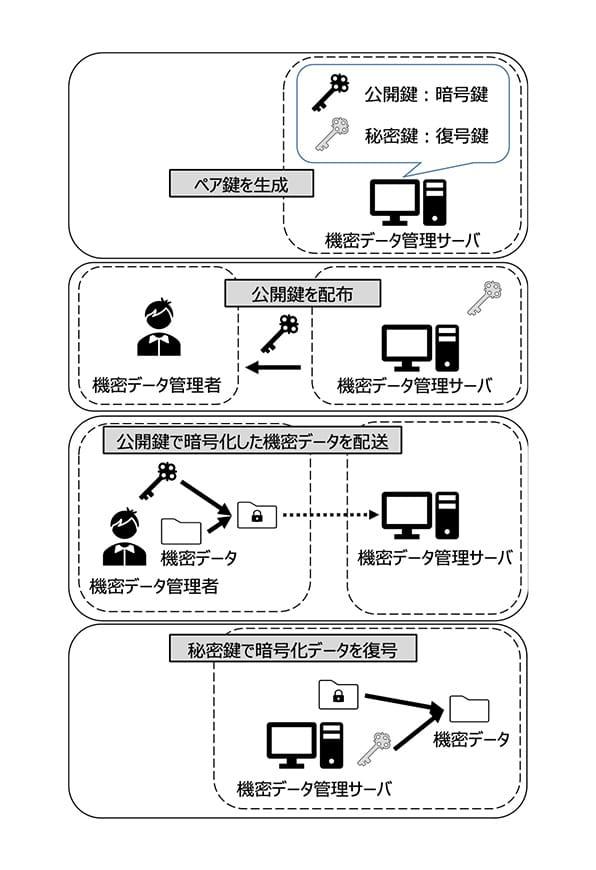

- (3)通信相手の認証

“検査機のなりすましの脅威”への対策として、公開鍵暗号方式を使用したチャレンジレスポンス方式による通信相手のデバイス認証を実施することとした。

検査機を認証する際の例を図6に示す。

認証後も繰り返し実施することで、セッションハイジャックやなりすましの脅威のリスクは低減する。

なお、 検査機が持っている秘密鍵はOSのセキュリティ領域へ保存しており、検査機へ物理的にアクセスされても鍵を取り出すことができないよう対策している。 - (4)ファイアウォールによる通信パケットフィルタ・ネットワークの限定

公開鍵暗号方式による暗号化や、チャレンジレスポンスによるデバイス認証、TPMによる鍵の保管の対策を実施したとしても、機密データ管理サーバへ物理的にアクセスが可能な状況を作ると、機密データを復号されて持ち出されてしまう。

そのため、機密データ管理サーバにも不正アクセス対策が必要である。

不正アクセス対策として一般的であるファイアウォール機能をもった通信機器を導入した。機密データ管理サーバに対するアクセスは、ファイアウォールを必ず経由して行う構成とし、特定の通信を除いて通信パケットを破棄する設定とした。

また、接続先のネットワークを設備ローカルネットワークのみに限定している。機密データ管理者は、USB記憶媒体に機密データを一時保存し、機密データ管理サーバへ物理的に接続しコピーすることで、外部からの侵入を防ぐこととした。 - (5)セキュリティソフトウェアの導入

機密データ管理サーバには、ホワイトリスト型セキュリティソフトを導入した。ホワイトリスト型セキュリティソフトは、予め登録されたソフトウェアプロセスしか実行できないように制御が可能なソフトウェアであり、マルウェア感染・実行を防ぐ他、未知の脅威にも強い特徴がある。 - (6)鍵付きラックへの保管と床への固定

鍵付きラックに入出力機器(モニタ・マウス・キーボード)、機密データ管理サーバ、ファイアウォール機能付き通信機器をまとめ収納し、ラック本体を床に固定することにより、盗難を防ぐこととした。

3.3.2 セキュリティ対策の評価

表 3. 評価結果

各種セキュリティ対策の評価を行うため、「資産ベースのリスク分析シート」を使用して、リスク分析時にまとめた各脅威の対策レベルを評価した。表3に、各脅威に対するリスク評価結果と、対策レベルを示す。

リスク評価で“対策した方が良いが致命的ではないリスク”については、全て対策レベル1となっており“対策が必要な致命的なリスク”については、対策レベル2または対策レベル3の対策が取れている評価となった。

以上のことから、リスク分析時に目標とした「機密データの流出する可能性がある致命的なリスクを軽減すること」をクリアしていると判断した。

開発時の条件であったNトラストGによる脆弱性分析、セキュリティ監査では、確認事項によるやり取りはあったものの、システム仕様の変更を要する指摘はなかった。

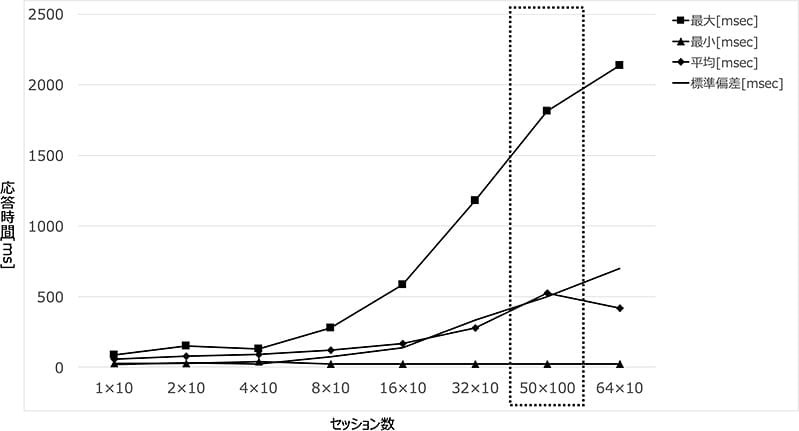

3.3.3 現行システムへの影響確認

開発目的として掲げた“各検査機の検査時間の影響を極力抑えた仕様”を確認するため、機密データ管理サーバの負荷テストを実施した。製造ライン内の全ての検査機と通信することを考慮して、クライアントから1~128の範囲で同時セッション数を増やした際の、サーバからの応答時間の変化を評価した。

基準として、機密データ管理サーバの非機能要件として提示した同時セッション数が50台時に応答時間が3sec未満とした。

図7に示す通り、同時セッション数が増えるに従い、応答時間が伸びる傾向にあることが確認できた。

同時セッション数が50台時においては、最大でも1.8secに収まっており、平均値(繰り返し回数100回)+4σの値においても3sec以内に収まっており、統計的に評価しても応答性能は、想定した能力が達成できたことを確認した。

図 7. 応答時間の確認結果

3.3.4 今後の課題

- (1)受容しているリスクへの対応

受容しているリスクは致命的なリスクではないが、事業継続計画(BCP:Business Continuity Plan)の観点からも、今後対策を強化していく必要がある。具体的には、サイバー攻撃の傾向を掴み対策をするために使用するネットワークの監視・ログ管理機能を持った不正侵入検知システム(IDS:Intrusion Detection System)や、不正侵入防止システム(IPS:Intrusion Prevention System)の導入を当社から三菱電機へ提案している。導入すれば、サイバー攻撃の傾向を掴み対策ができ、万が一のインシデント発生時の解析にログを役立てることが可能となる。 - (2)規定類の整備(特にセキュリティポリシー)とリテラシーの醸成

今回の開発では、開発期間が限られていたことから、システム構築が優先されたため、現場レベルの明確な運用ルール整理が十分でない。リスク分析・評価結果にも現れている通り、システムの運用方法を誤るとセキュリティ上のリスクとなりかねないため、運用ルールを整備する必要がある。 - (3)暗号アルゴリズムの安全性維持

暗号アルゴリズムの安全性はコンピュータの性能向上により、危殆化する恐れがある。危殆化リスクを誰がどのように管理していくのか決まっていないため、危殆化に気がつけず、暗号鍵が流出するリスクがある。本システムに採用している暗号アルゴリズムの安全性を維持するために、採用した暗号アルゴリズムの見直しについて、運用ルールに盛り込む必要がある。

4. むすび

サイバー攻撃に対するリスク分析と対策は功を奏し、手戻りリスクの高かったNトラストGによる脆弱性分析においても、特に指摘を受けることなく、セキュリティシステムを開発することができた。

今回の開発を通して、セキュリティ技術や暗号化処理についての基礎的な技術とノウハウを蓄積することができ、今後の製造ラインのセキュリティシステムを考えるうえでの基準が出来たものと考えている。

また、本システムは暗号鍵管理システム設計指針(注1)を参考に製作しており、各種鍵のライフサイクルや、将来的な暗号化アルゴリズムの拡張にも対応可能な設計としている。

当社のビジネスとして製造ラインへの適用を拡大していきたい。

最後に、今回の開発に際し、技術支援と貴重なアドバイスを頂いた関係各位に深く感謝申し上げる。

- (注1)デジタル庁、総務省及び経済産業省が共同で運営する暗号技術検討会と、国立研究開発法人情報通信研究機構(NICT)及び独立行政法人情報処理推進機構(IPA)が共同で運営する暗号技術評価委員会及び、暗号技術活用委員会で構成されるCRYPTREC(Cryptography Research and Evaluation Committees)にて制作されたガイドラインである。

| 【参考文献】 |

|

|---|